Les pirates informatiques inventent sans cesse de nouveaux moyens pour vous atteindre. Certaines attaques sont cependant devenues des "classiques" dont il faut toujours se méfier. D'autres attaques plus récentes semblent promises à devenir les menaces les plus inquiétantes pour les entreprises. Suivez-le guide...

Article 2/5

Les cyberattaques évoluent et mutent à toute vitesse dans une course poursuite sans fin entre hackers et ingénieurs de la sécurité informatique. Si certains virus et autres stratégies des pirates sont vite dépassés par l’obsolescence des technologies qui les portent et les mises à jour des acteurs de la cybersécurité, on observe cependant des procédés et menaces qui restent des standards dont il faut se méfier. Il apparaît alors utile d’en rappeler l’actualité et la réalité. Néanmoins, d'autres attaques se profilent déjà à l’horizon et constituent un danger qu’il faut anticiper et inclure dans vos protocoles de sécurité informatique. Attention, cette lecture comporte le virus… d’en savoir plus.

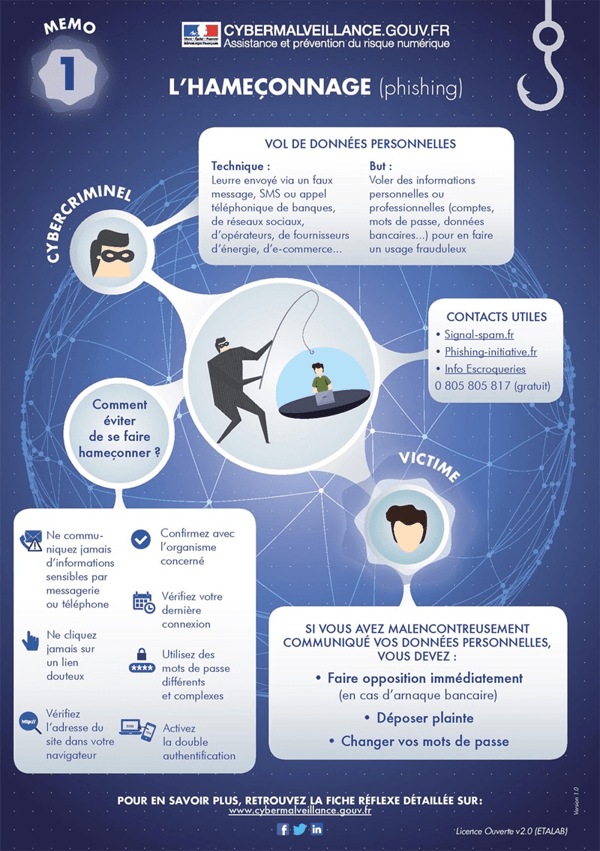

1) L’hameçonnage (phishing)

ou l’hameçonnage ciblé (spearphishing)

De quoi s’agit-il ?

Ce sont des e-mails qui prennent l’apparence d’organisations réelles ou d'institutions (banques, impôts, opérateurs en internet ou fournisseurs d'énergie voire police) voire de personnes de votre entourage. Leur objectif : vous faire cliquer sur un lien qui vous enverra sur une page web ressemblant à une page officielle ou qui installera un virus dans votre système. De là, en jouant avec vos peurs pour résoudre un soit-disant problème urgent, on vous demandera des renseignements que les pirates utiliseront alors à leur profit : comptes d’accès, mots de passe, identifiants bancaires ou d’identité, etc.

Quelques chiffres :

Entre janvier et décembre 2021, Microsoft a bloqué plus de 37 milliards d’attaques phishing et autres mails frauduleux ciblant des entreprises ou des consommateurs.

En fait, plus de 80 % des événements de cybersécurité impliquent des attaques de phishing et 94% des cyberattaques se déclenchent à partir d’un email. Attention, jusqu’à 85 % des liens seraient envoyés par SMS/MMS (le smishing) et réseaux sociaux.

En France, le phishing reste le vecteur d’attaque le plus fréquent. 73% des entreprises le déclarent comme vecteur d’entrée principal pour les attaques subies.

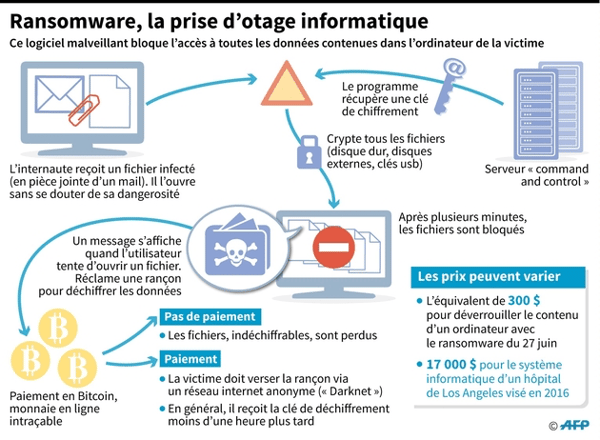

2) Le rançongiciel (ransomware)

De quoi s’agit-il ? :

“ Un ransomware, ou rançongiciel en français, est un logiciel informatique prenant en otage les données. Il chiffre et bloque les fichiers contenus sur votre ordinateur et demande une rançon en échange (…) bien souvent, le ransomware s'infiltre sous la forme d'un ver informatique ou de chevaux de Troie, à travers un fichier téléchargé ou reçu par e-mail (...)la finalité est d‘extorquer une somme d'argent ”.

L’ANSSI rélève 3 tendances de rançongiciel : le Big Game Hunting, le RaaS (Ransomware as a Service) et la double extorsion.

Les ransomwares sont l'un des types de piratage les plus dangereux car ils sont relativement faciles et peu coûteux à réaliser.

Quelques chiffres :

En janvier 2021, une étude menée par l’Agence Nationale de la Sécurité des Systèmes d’Information (ANSSI) constatait une augmentation de 255 % des signalements d’attaques de type ransomware pour 2020. En 2022, selon les experts d’Avast, la situation ne devrait pas s’apaiser. La faille Log4Shell, apparue en décembre, est déjà utilisée pour des attaques avec rançongiciel. Ces "ransomwares" représentent aujourd’hui 78% des cyberattaques.

Principaux concernés ?

“ 75% des victimes de ransomwares sont désormais des petites et moyennes entreprises qui manquent de ressources dédiées “. Selon le Baromètre Anozr Way du ransomware 2021, la France serait le pays de l’UE le plus ciblé par les cyberattaques avec comme cibles principales les secteurs de l'assurance et de la finance (20% des ransomwares).

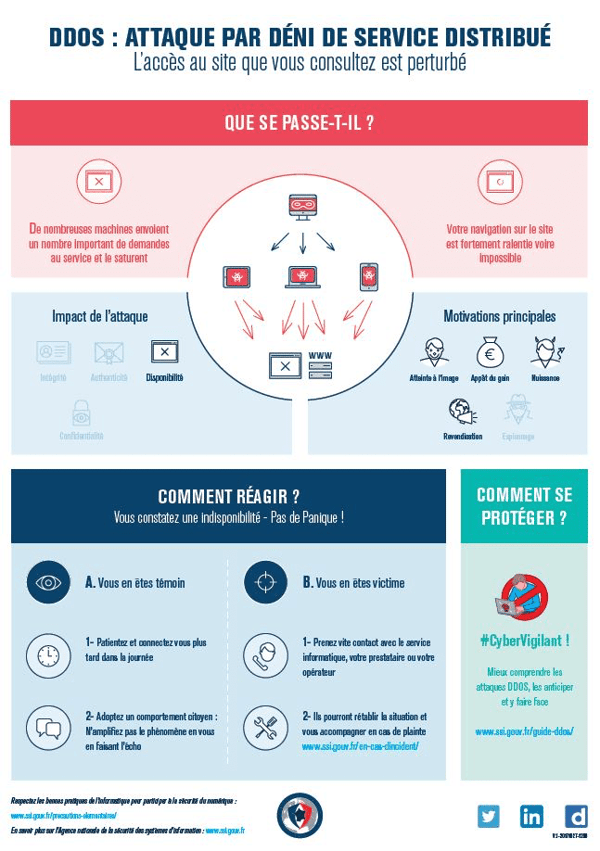

3) Attaque par déni de service (DDoS, Distributed Denial of Service)

De quoi s’agit-il ? :

“ Cette attaque vise à rendre un serveur, un service ou une infrastructure indisponible. L'attaque peut prendre différentes formes : une saturation de la bande passante du serveur pour le rendre injoignable, un épuisement des ressources système de la machine, l'empêchant ainsi de répondre au trafic légitime ”.

Quelques chiffres :

Le DDoS a connu un retour inédit en 2021 : “ Selon un rapport de Cloudflare, les attaques DDoS ont augmenté de 175% entre le 3e et le 4e trimestre 2021, et de 29% d'une année sur l'autre (…) une personne sur trois déclare avoir été victime d'une telle attaque en décembre 2021 ”

Pays les plus touchés ?

La Chine, les États-Unis, le Brésil et l’Inde en première position puis le Canada, l'Allemagne, la France et l'Ukraine en deuxième position.

Principaux concernés ?

Les sites d'achats en ligne, les casinos en ligne ou toutes les entreprises ou organismes fournissant des services en ligne.

Pour en savoir plus, l’ANSSI a, là aussi, produit un guide très complet. : "Comprendre et anticiper les attaques DDoS" .

Rappel :

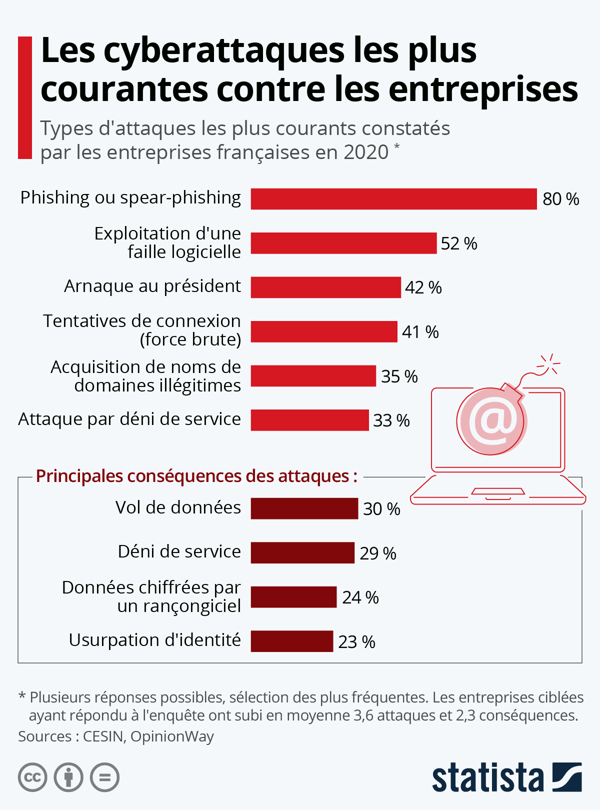

Source : Infographie: Les cyberattaques les plus courantes contre les entreprises françaises

Les menaces à venir en 2022 :

Pour les experts d’Avast, la première cybermenace à redouter est le deepfake audio (spearphishing) : inspiré du deepfake, le deepfake audio permettrait d’imiter un cadre ou un collaborateur avec une voix de synthèse dans le but d’obtenir des renseignements confidentiels. Favorisé par le nombre de travailleurs à distance, cette attaque pourrait faire de nombreux dégâts.

Attaques des terminaux mobiles : la “ gestion des vulnérabilités des téléphones mobiles va progressivement devenir une priorité dans le domaine de la sécurité des entreprises “. Outil personnel souvent utilisé dans le cadre professionnel, les terminaux mobiles sont une cible de choix avec leurs informations précieuses pour les hackers. Or le potentiel pour les pirates est grand : l’usage des réseaux sociaux se faisant à 60% sur des smartphones mobiles. En 2021, les attaques contre les portables de type zero-day ou Pegasus contre iOS, le système d'exploitation mobile développé par Apple, ont été nombreuses. À la différence d’un PC ou d’un Mac où l’installation de protections est possible, sous iOS les vulnérabilités sont plus nombreuses.

Croissance des attaques envers le cloud et les services externalisés : bienvenue dans l'ère de l’informatique liquide ! Le recours aux infrastructures et solutions dans le cloud a facilité l’adaptation des entreprises à la situation difficile de la Covid : télétravail, pilotage de sites industriels à distance ou encore commerce en ligne sont en forte croissance. Mais cette révolution s’est faite au prix d’une augmentation de cyberattaques sur des équipements plus vulnérables. Les services cloud sont désormais sous surveillance maximale face à ce type d’attaques faisant ainsi entrer la cybersécurité dans un nouvel âge.

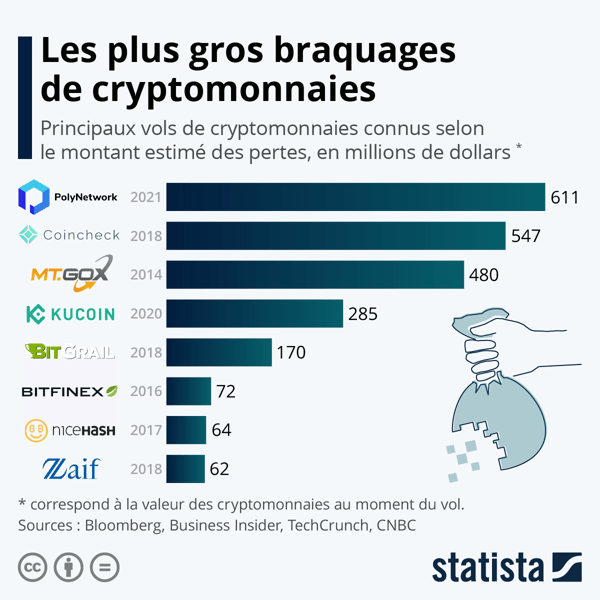

La cryptomonnaie, nouveau butin des pirates ? “ 95 % des attaques informatiques sur les serveurs cloud serviraient en réalité à miner du bitcoin " selon un rapport d’Aqua Security de 2020. Et les sommes peuvent atteindre des chiffres records : en décembre 2021, un pirate aurait réussi à se saisir de 120 millions de dollars en cryptomonnaie. Netflix envisage même un documentaire sur "le plus grand piratage de l’histoire du bitcoin".

Utilisée pour les rançons, la cryptomonnaie est un mode de paiement facile, rapide et discret pour les pirates bien loin des transferts bancaires ou des valises pleines de billets facilement traçables. Certains ciblent aussi des plateformes d’échanges de cryptomonnaies, comme du bitcoin, pour pénétrer dans leurs serveurs. En y accédant, les hackers obtiennent les mots de passe des portefeuilles numériques des clients qui y sont parfois stockés. Il devient alors très facile de transférer les bitcoins d’un compte à un autre.

Plus difficile et en théorie impossible : tenter de pirater la chaîne de blocs ou blockchain, elle-même. Pourtant, une plateforme, Gate.io a ainsi perdu 200 000 dollars en 2019. Les spécialistes assurent cependant que les plateformes ont renforcé leur sécurité et que les bitcoins volés remis en circulation sont détectables et impossibles à écouler. En 2022, on a ainsi récupéré 3,6 milliards de bitcoins dormants, volés en 2016.

Source : Infographie: Les plus gros braquages de cryptomonnaies

Source : Infographie: Les plus gros braquages de cryptomonnaies

Comme on le voit, les hackers savent faire preuve d’imagination et d’ingéniosité pour vous voler ou vous rançonner en bloquant ou usurpant vos informations. Mais ce n’est pas une fatalité. Que vous ayez votre propre équipe DSI ou que vous fassiez appel à une entreprise spécialisée en cybersécurité, il existe des solutions multiples proposant divers niveaux de sécurité pour vous protéger de ces attaques. C'est que vous pourrez lire dans la suite de notre dossier ici.

par Edmond Kean

Plus d’articles de la catégorie

Inscrivez-vous à notre newsletter talent

Votre adresse électronique est uniquement utilisée pour vous envoyer les actualités de Cooptalis. Vous pouvez à tout moment utiliser le lien de désabonnement intégré dans la newsletter.

.png?width=170&height=70&name=Logo@3x%20(3).png)